发布时间: 2024-03-31 07:52:07 | 作者: 新闻中心

如果有看过电影《窃听风云》的朋友,应该都记得里面存在【图1】的片段,故事背景是这样的:

男主角为了进入警察局的档案室偷取资料,通过黑客技术黑入警察局的监控系统,将监控视频替换为无人状态,以隐藏潜入者的行踪,防止被警察发现。

在许多黑客题材的电影或电视剧里面,经常会看到类似的场景,是否很酷炫,很有黑客范?但是这毕竟是电影里的场景,在真实的生活中是不是真的存在,技术上能否实现呢?

此前,腾讯安全平台部“物联网安全研究团队”在研究某款监控摄像头时,发现其存在严重漏洞(目前团队已协助厂商修复完毕),利用漏洞可篡改监控视频【图2】,达到开篇中提到的《窃听风云》场景。我想这张图已经回答了上面的问题,这也证明当前一些智能设备产品确实存在安全问题,并且甚至有可能影响到人们的财产及人身安全。

随着物联网的兴起,许许多多的智能设备如雨后春笋般涌现。能预见到,在物联网世界里,传统的安全问题可能会被复现,而它的危害将不再仅仅局现于虚拟世界,也可能直接危害真实的物理世界,比如人身安全等等。

当前关于智能设备的产品及媒体报导信息很多,笔者对一些主流的常见智能设备作了简单归类【图3】,有些未能完全归入,因为现在的智能设备又多又杂,其中附上的部分文章只是部分类别智能设备的代表,其它同类设备还有很多,无法一一列出。

根据上图归类的框架,研究团队挑选其中不同方向的智能设备做研究分析,研究过程中也确实发现了不少问题。同时像乌云漏洞平台也经常能够正常的看到一些智能家居漏洞的曝光,在智能设备这块确实潜伏着各种安全危机。

经过一段时间的研究,我们得知一些当前流行的多款智能设备都存在安全漏洞,包括智能家居、移动支付设备、车联网等领域,同时在外部曝光的也很多,比如一些可穿戴设备很多跟用户财产安全挂钩较紧的一些智能设备都都会存在安全问题,总结起来可能有这几方面原因:

智能设备领域刚刚起步,业界对智能设施安全的经验积累不足;

许多勇于探索商业模式的公司把主要精力投入到业务量上,而忽略对安全的重视;

业界缺乏统一技术标准,在通讯协议、安全体系设计等诸多方面都参差不齐,导致一些隐患的存在。

智能家居产品应该是所有智能设备中最火一个领域,虽然有些只是把传统家居通过手机/平板接入网络实现的“智能”,但也正因为如此,才允许攻击者利用漏洞去远程攻击这些设备,从虚拟网络逃逸到真实物理世界,影响人们的生存环境。

目前在市面上,我们大家可以看到形形的智能家居产品,包括智能电视、洗衣机、监控摄像头、插座、门锁、冰箱、窗帘、空调等等【图4】,但及相关安全问题也逐渐被爆露出来,特别是GeekPwn2014智能硬件破解大赛之后,有更多关于智能设备漏洞被公开,在乌云和FreeBuf上能够找到很多,有的是APP漏洞、有的是控制站点漏洞,有的是硬件固件漏洞。从这也能够准确的看出智能设施安全涉及面更广,不再局限于传统的Web领域或者二进制领域,而是场大杂烩了。

在GeekPwn 2014大赛上,腾讯“物联网安全研究团队”的小伙伴们现场演示了对智能摄像头【图2】、智能锁【图5】以及智能插座【图6】的破解,利用这些漏洞,攻击者能控制家电、篡改监控视频,打开门锁进行入室盗窃,直接危害人们的财产安全。在乌云漏洞平台上,也经常曝光一些智能家居产品的漏洞,许多产品采用网站作为智能家居的控制管理系统,当站点被黑,就可能会引起许多用户的智能家居被黑客控制【图7】。

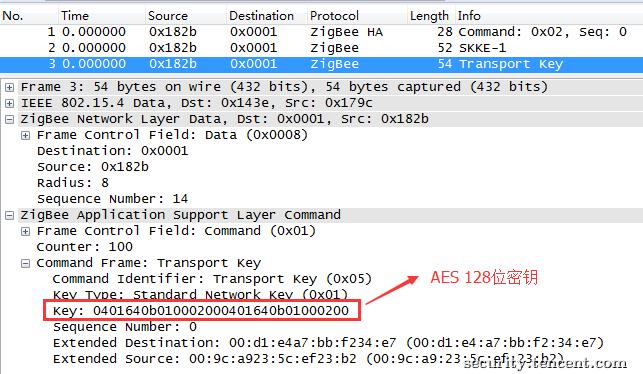

2015年初,小米发布基于ZigBee协议的智能家庭套装,使得基于ZigBee协议通讯的智能家居产品又映入人们的眼帘。随即,我们研究团队也及时对ZigBee协议安全来进行研究,发现其主要风险主要压在密钥的保密性上,比如明文传输密钥【图8】,或者将密钥明文写在固件中,这些都可能直接引发传输的敏感信息被窃取,甚至伪造设备去控制智能家居产品。关于ZigBee安全更多的探讨,可以借鉴《ZigBee安全探究》。

移动金融设备其实是偏向于手持刷卡设备,并支持手机绑定控制的,比如基于蓝牙的移动POS机或刷卡器,一些智能验钞机也可以算在本类设备里面,这类产品很多,价格几十到几百不等,相对还算便宜。

早在2013年,国外安全公司IOActive就曾对某款验钞机进行研究,发现其在固件更新时未作签名校验,导致可刷入被恶意篡改的固件,最后研究人员通过刷入经篡改的固件,使得将一张手写的假钞被验钞机识别为线:篡改验钞机固件绕过假钞检测

车联网【图11】的概念早在2010年就出现过,但一直到2013年来逐渐火起来,还有BlackHat大会上对汽车的破解议题,也引发了广泛关注。

2014年,我们也发现某款车联网产品存在漏洞,可以远程破解蓝牙密码,并实时获取汽车数据,比如车速、温度等等【图12】,由于设备硬件不支持写OBD接口(车载诊断系统接口),否则就可能远程控制汽车。

可穿戴设备根据人体部分划分,大体能分为:头颈穿戴设备、手腕穿戴设备、腰部穿戴设备、腿脚穿戴设备,其中最常见的穿戴设备应该就是运动手环和手表了。

在GeekPwn 2014大会上,360儿童卫士手表就被破解【图15】,主要利用其中2处漏洞,一个是敏感信息窃取,可以随时随地获得孩子的位置信息;一个是把儿童卫士的手机客户端踢掉线,使家长失去和小孩的联系。

2015年中旬,我们研究团队也曾对Android Wear做多元化的分析,虽然最终未发现安全问题,但通过一系列分析也学习到不少内容。比如,许多Android系统原先的组件都被割舍掉,特别是经常被黑的Webview被移除了,导致攻击面被缩小很多。同时,在Android Wear上,普通应用程序与Google Play服务之间均有双向检验【图16、17】,会相互判断各自调用者的合法性,因此无法通过伪造请求实现通知消息的伪造。

以上几个实例只是冰山一角,但它涵盖了人们日常的住、行、金融消费等活动。随只能设备的普及和功能的多向化,人们的衣、食、住、行已经逐渐被覆盖到,比如已然浮现的智能内衣(衣)、智能筷子(食)等等,甚至一些涉及人体健康的生物医学智能设备也逐渐出现,特别是像心脏起搏器、胰岛素泵等医疗设施,倘若出现安全漏洞,可能就是直接危害生命的问题。

为此,我们针对智能设备开发者(面向腾讯企业内部)制定出《智能设备安全开发规范》,以帮助业务同事在开发智能设备时能够规避常见的安全问题,提升业务产品的安全性。

未来我们会持续关注智能设备安全、移动通讯安全(3G、4G)、车联网安全、移动支付等等方向,继续完善相关安全准则规范和审计工具,以帮助提高业界产品的安全性,也欢迎各位业界同仁一同探讨学习。

通常最简单的漏洞旨在从Linux系统中取得没有受保护的NetBIOS共享资料。有缺陷的Samba配置文件通常很容易泄露。例如,文件共享创造为了方便起见,也可能结束了你的困扰。我曾见过基于Samba的Linux系统分享那些给所有在网络中的人访问敏感信息的资源,这些敏感信息包括病人健康记录和有详情信息(例如:基础设施系统的密码和源代码等)的网络图。